Page loaded in calculating... seconds

Tobiasz Topczewski

Jeg tror på, at man skal bruge det rigtige værktøj til opgaven – i dette tilfælde en statisk page med sparsom styling.

Min bror introducerede mig til programmering, da jeg var 7 år, og jeg forsøgte at følge med i en tyk bog om C++-programmering. Jeg nåede til emnet arrays og fandt det for svært.

Nu har jeg professionel erfaring med fullstack-udvikling og systemadministration. Mit blinde punkt har altid været cybersikkerhed og netværk. Jeg besluttede at gøre noget ved det ved at tage en professionel bacheloruddannelse i cybersikkerhed – og det er der, vi er nu.

Download mit CV her

Homelab

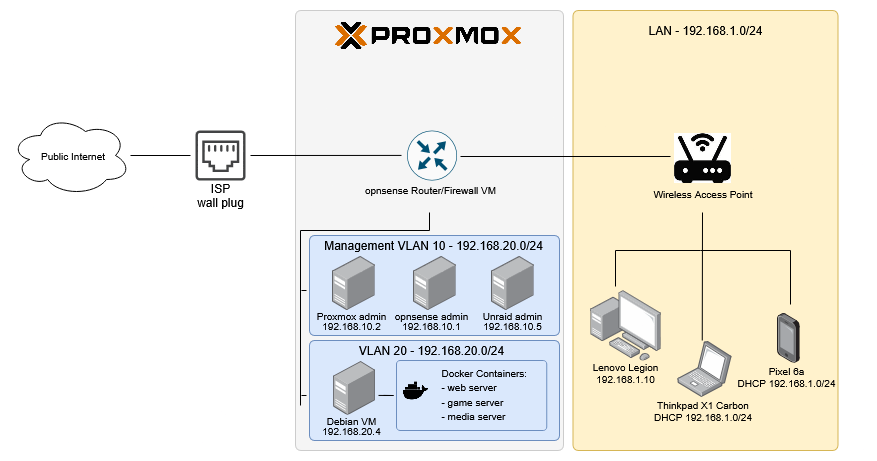

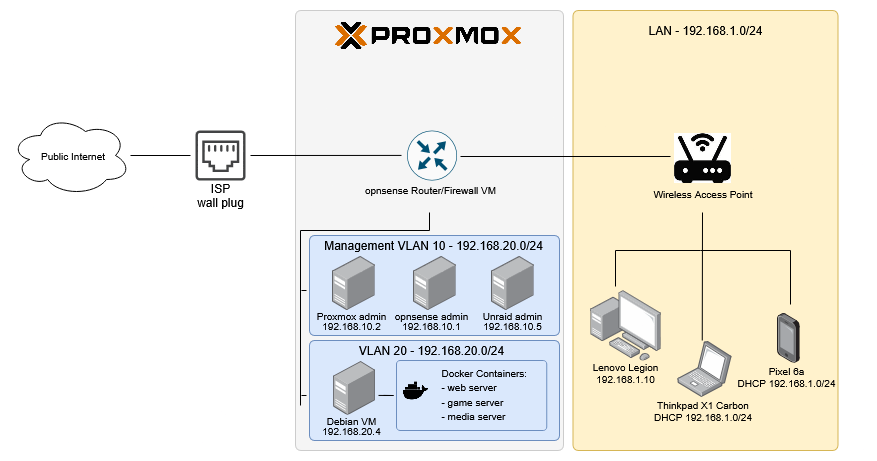

Mit hjemmenetværk kører på en »Forbidden router«, hvilket betyder, at min firewall og router er virtualiseret i Proxmox i stedet for at køre på bare metal. Det er tricky, og jeg har mindst én gang formået at låse mig selv ude af alt. Serveren står permanent på mit skrivebord, hvor jeg nemt kan få adgang til den, hvis jeg har brug for at bruge proxmox-administrationspanelet direkte, i tilfælde af at OPNsense og min VPN er utilgængelige.

Serveren har fjernadgang via Tailscale, og jeg havde opsat rollebaseret adgangskontrol, da jeg ville give en ven adgang til mit netværk. Jeg har arbejdet med firewall-regler, trafiklogs og netværkssegmentering via VLAN'er. Logs samles i Grafana til analyse med overvågningsadvarsler. Alt, hvad jeg eksponerer, kører bag en reverse proxy.

Jeg har også flere projekter i »homelab«-stil, såsom Windows Server til test af autentificering og gruppepolitikkonfigurationer i Active Directory. At arbejde på en virtualiseret netværksstack var en god øvelse i netværksfejlfinding, systemgendannelse og sikkerhedsforstærkning.

Malware Lab

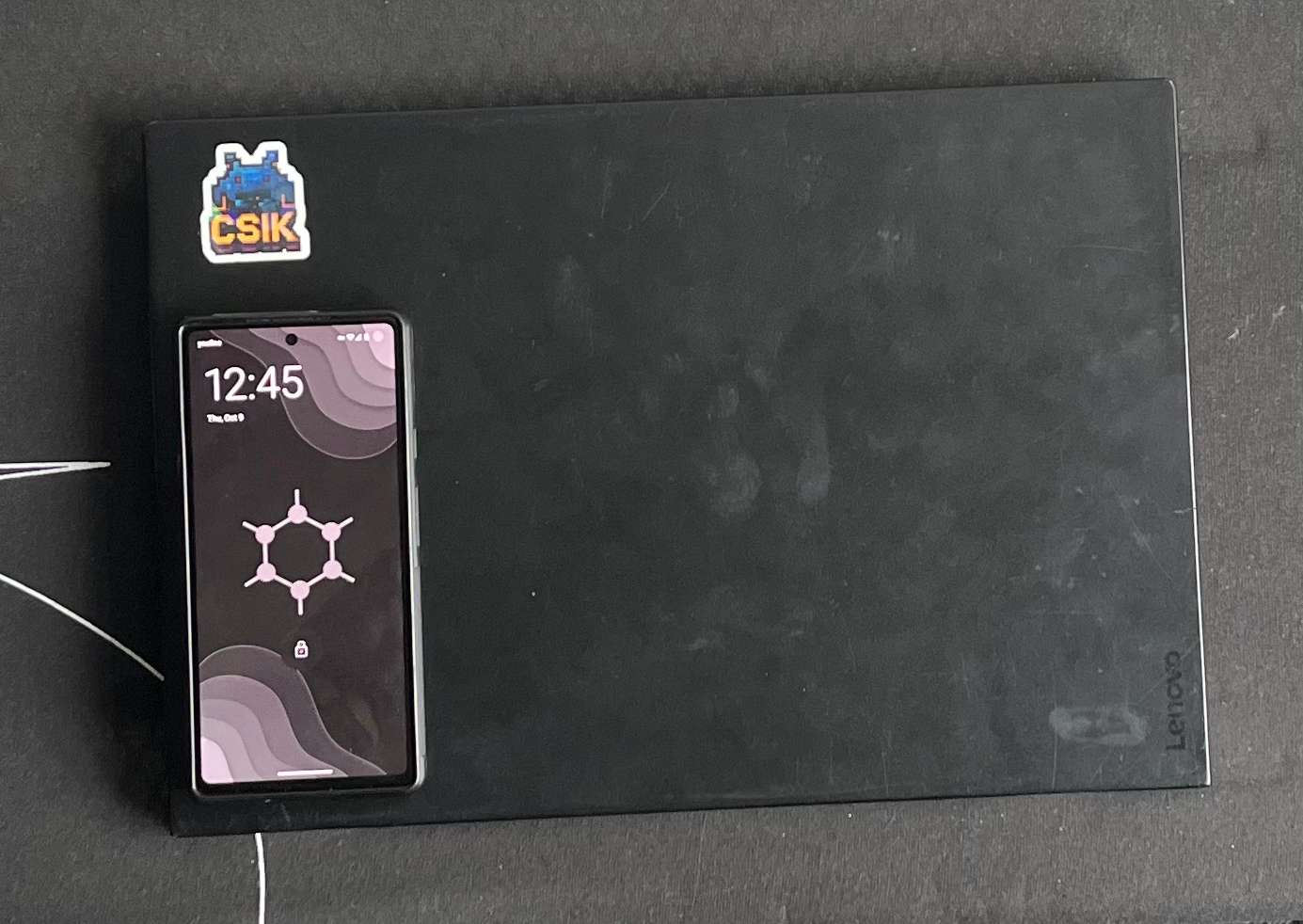

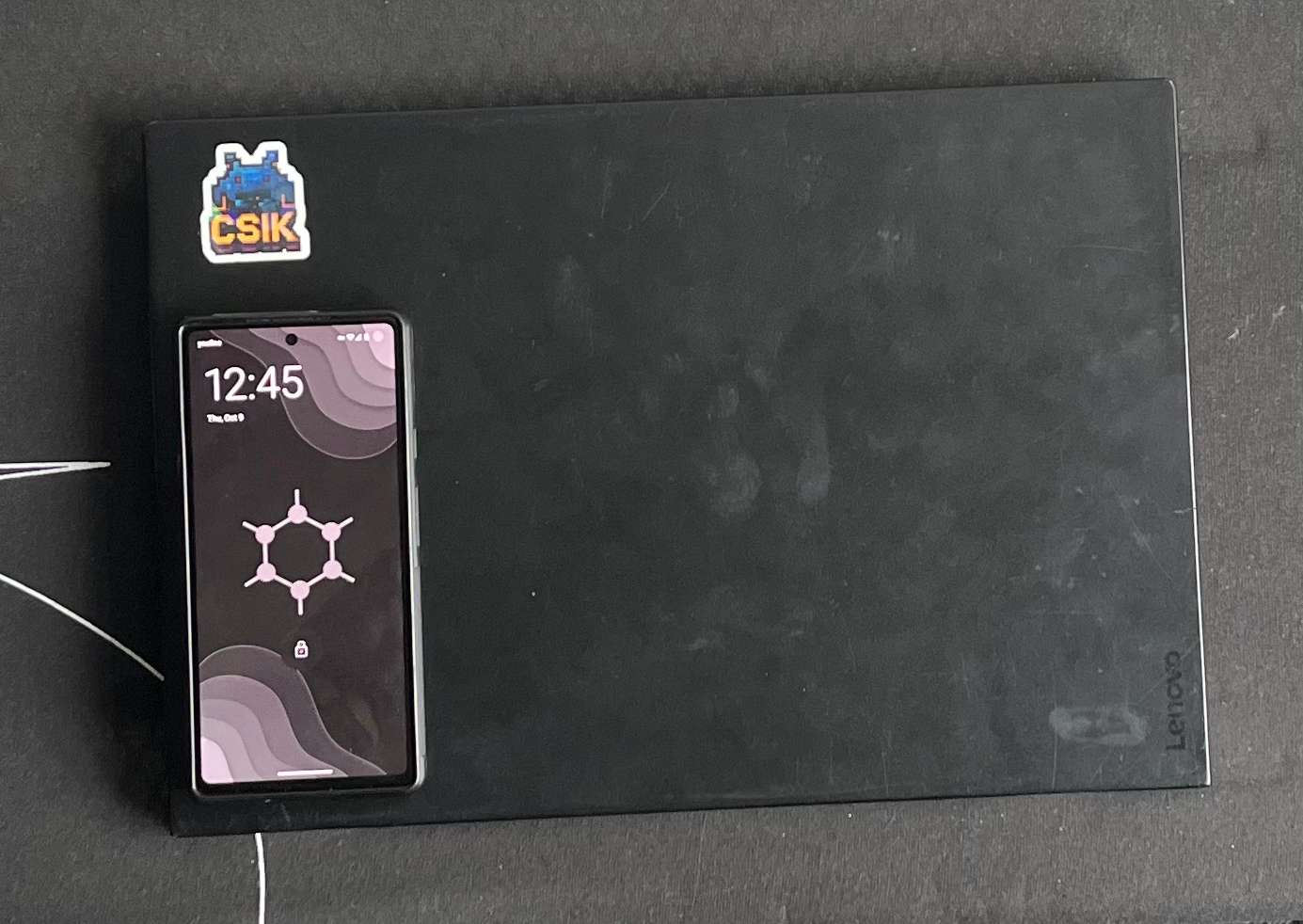

Jeg har forberedt et airgapped malware lab, men jeg har endnu ikke haft tid til at bruge det. Jeg har en enkelt isoleret bærbar computer til at skrive, analysere og teste malware uden at udsætte mit netværk. Når jeg har brug for internetadgang, bruger jeg et USB-hotspot med en ekstra telefon.

Planen er at teste tingene i praksis med et inficeret system og tage et diskbillede til analyse med Volatility og Autopsy på min hovedmaskine. Jeg har endda en dedikeret USB-nøgle med payload, som jeg skal være rigtig forsigtig med :)

I believe in using the right tool for the job - in this case a static page with sparse styling.

I was introduced to programming by my brother when I was 7, and attempted to follow along with a big tome about C++ programming. I reached the topic of arrays and found it too difficult.

Now I have professional experience in fullstack development and system administration. My blind spot has always been cybersecurity and networking. I decided to address it by pursuing a professional bachelor's degree in cybersecurity - where we are now.

Download my CV here

Homelab

My home network runs on a “Forbidden router”, which means my firewall and router are virtualized in Proxmox instead of running bare-metal. It’s tricky and I managed to lock myself out of everything at least once. The server lives permanently at my desk, with easy access if I need to use the proxmox admin panel directly, in case OPNsense and my VPN are inaccessible.

The server has remote access through Tailscale, and I had set up role-based access control when I wanted to let a friend access my network. I have worked with firewall rules, traffic logs, and network segmentation through VLANs. Logs are aggregated in Grafana for analysis, with monitoring alerts. Anything I expose is run behind a reverse proxy.

I also have more “homelab” style projects like Windows Server for testing authentication and group policy configurations in Active Directory. Working on a virtualized network stack was great practice for network troubleshooting, system recovery, and security hardening.

Malware Lab

I prepared an airgapped malware lab, though I haven’t had time to use it yet. I have a single isolated laptop for writing, analysing and testing malware without exposure to my network. When I need internet access, I use a USB hotspot with a spare phone.

The plan is to test things in practice with an infected system, and capture a disk image for analysis with Volatility and Autopsy on my main machine. I even have a dedicated payload USB which I’ll have to be really careful with :)